BitTorrent DDoS放大攻击

据国外媒体称,利用BitTorrent发动的新型分布式反射拒绝服务攻击(DRDoS)可将流量平均放大50倍。如果使用BTSync(BitTorrent Sync),流量可放大至120倍。

BitTorrent(BT)反射式放大DDoS攻击

分布式拒绝服务(DDoS)攻击是网络犯罪的最常见手段,因其攻击成本低、攻击工具容易获取,成为互联网最为常见的攻击形式。

而大流量攻击中较为常见的是反射式放大攻击,在前端时间,绿盟科技的技术专家介绍了 端口映射的放大攻击形式,今天将介绍攻击者是如何利用BitTorrent协议族中的协议反射和放大对端设备的流量。这里的协议主要是指微传输协议(uTP)、分布式哈希表(DHT)、消息流加密(MSE)和BitTorrent Sync(BTSync)。据称在实验室测试环境中,研究人员可将流量平均放大50倍,如果利用BTSync,可放大至120倍。

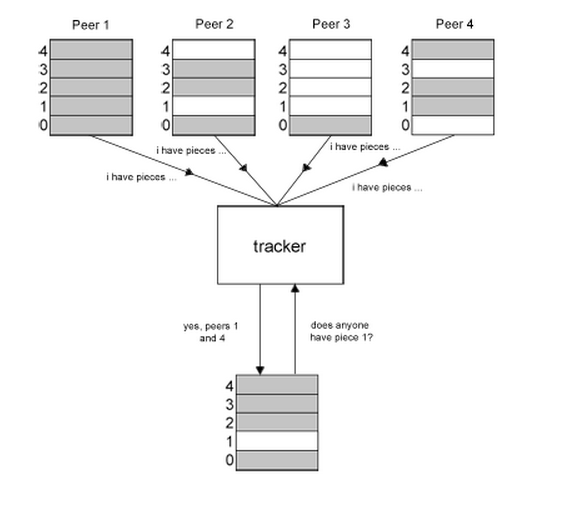

结合上面的图(该图片引自网络),举个例子说明这个过程:

再举个例子:

注: 如果你再下载完成之后,立刻关闭了你的bt客户端,那么peer3就只能去peer1和peer2去请求piece3了。如果大家都在下载完成之后就立刻关闭自己的客户端,那么种子数量就会非常少,整个下载速度就会很慢。所以BT社区建议的使用方式是,在自己下载完成之后,开着自己的bt客户端,方便其它peer从你这里获取文件,加快下载速度。

P2P文件传输过程

两个peer之间传输文件的过程中有两种方式:基于TCP和基于UTP的。

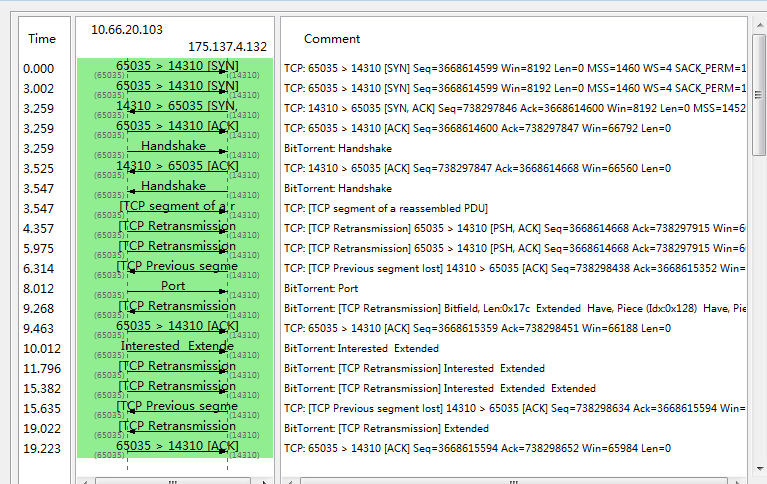

基于TCP传输

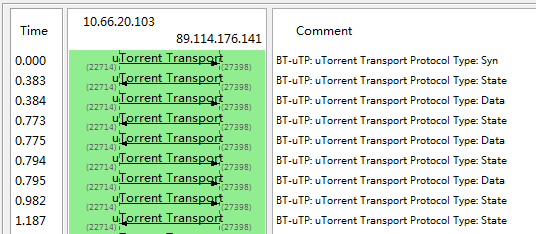

基于UTP传输

UTP协议:Micro Transport Protocol 或者µTP协议是一个基于UDP协议的开放式BT点对点文件共享协议。它的目的是减轻延迟,并且解决传统的基于TCP的BT协议所遇到的拥塞控制问题,提供可靠的有序的传送。

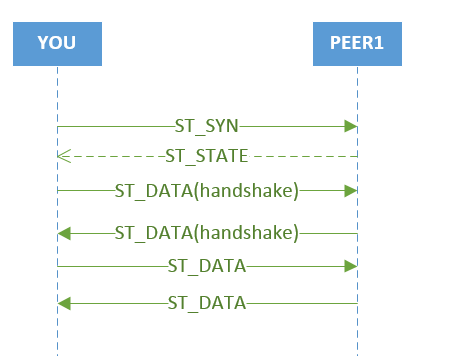

正常情况下,整个交互过程是这样的:

但由于从peer1返回的包(上面的虚线过程)并没有被校验,就成为被攻击者利用的环节。

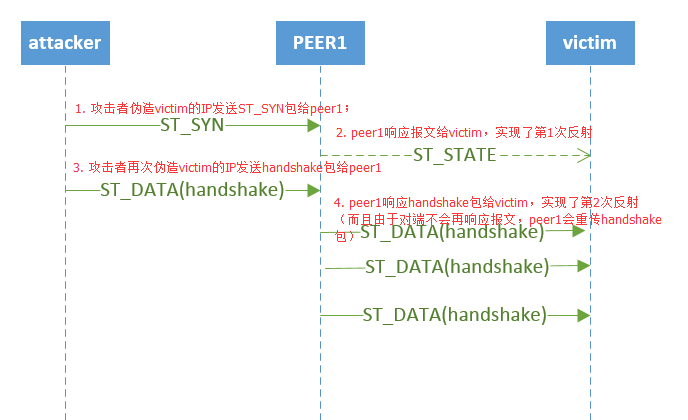

反射放大攻击分析

反射原理如下图:

由于重现攻击过程,需要更新时间戳等信息,比较复杂,同时也考虑到安全性问题,这里就不做展开讨论了。

业界评价BT放大式攻击

BitTorrent的发言人表示,公司已经”采取措施增强了这些协议以减轻该研究论文中列出的漏洞所带来的影响。”然而,TorrentFreak网站表示,”uTorrent仍然不安全。”Adamsky表明,包括uTorrent在内的最流行的BitTorrent客户端最易受到攻击。

BitTorrent承认,鉴于基于UDP的协议的运行方式,这些攻击将可能一直存在,并表明将很快完全防护这些漏洞,但具体方法尚未确定。Tenable Network Security的战略分析师表示,利用BitTorrent反射DDoS攻击的做法并非第一次了,但Adamsky研究的独特之处在于揭示了研究人员在攻击测试过程中所实现的流量放大倍数。

我们向Cris Thomas了解此类攻击在现实世界到底会造成多大的影响。他表示,”目前并未大规模发现此类攻击,因此不必太过担忧。然而,如果攻击者也看到了这篇论文,可能很快就会执行攻击。”Malwarebytes的高级情报分析师也表示了担忧,预言那些脚本小子必将利用论文中描述的技术在某一时刻攻击网络,并指出当该论文的研究付诸实践时,DDoS攻击将大量出现。”有效防御这些攻击极具挑战性,”他们告诉SCMagazineUK。反射技术不仅放大了拒绝服务,同时也有效屏蔽了攻击者的IP地址,使得攻击源难以定位。虽然BitTorrent流量检测和丢弃方案有助于缓解DRDoS攻击,但会产生很大负载,因此并非理想方案。

在接受SCMagazineUK采访时,OPSWAT软件工程经理煞费苦心地指出,我们不应该认为分布式机制的本质是坏的或在安全性方面就一定比非分布式机制差。他说,”我讨厌制造’反P2P’的恐慌情绪。虽然分布式架构可能会存在特定的安全问题,但非分布式架构也同样如此。”Arbor Networks技术专家也表示,BitTorrent只是这类攻击可利用的协议之一,DNS、NTP、SSDP、CHARGEN、SNMP以及Portmap都可用于发动此类攻击。但利用BitTorrent的优势在于,放大的反射型攻击流量的源端口是动态的。

有人建议,BitTorrent可考虑改用三次握手协议如TCP,代替当前使用的二次握手协议。这可能会导致性能降低,但三次握手协议可检测到伪造的源IP地址,因为这些地址无法回复第一条握手消息。他说,”这会降低攻击过程中的流量放大倍数。”众所周知,这正是BitTorrent目前在漏洞防护过程中通过增强协议要实现的目标。

BT放大式攻击防护

如同上面所说,攻击者基于BT的放射式放大攻击不同于传统的反射攻击,因为它的端口是不固定的,所以封端口的策略不可行,只能靠识别应用层的特征来过滤攻击。防护方式建议从两个方面进行:

附录:文中术语

阅读量能达到300W的推文,到底都写了些什么?文章来源:西瓜君(公众号ID:抢新闻,重时效“速度是新闻的第一生命力”对于资讯类地方号来说,内容能够在短时间内引起关注和传播,时效是一个很关键的因素。如果能够在

阅读量能达到300W的推文,到底都写了些什么?文章来源:西瓜君(公众号ID:抢新闻,重时效“速度是新闻的第一生命力”对于资讯类地方号来说,内容能够在短时间内引起关注和传播,时效是一个很关键的因素。如果能够在 不是土豪,也能借势欧洲杯?根据统计,上一届欧洲杯期间,每场比赛高达0.77的收视率,仅次于奥运会,远超其余电视节目。有62.2%的网民明确表示会关注欧洲杯相关话题。面对如此火爆的周期性体

不是土豪,也能借势欧洲杯?根据统计,上一届欧洲杯期间,每场比赛高达0.77的收视率,仅次于奥运会,远超其余电视节目。有62.2%的网民明确表示会关注欧洲杯相关话题。面对如此火爆的周期性体 最新论坛运营推广实战案例+详解方法(2.8万的课)论坛推广难吗一、如何高效的做论坛推广(方法)?1、抢沙发这种很俗的的抢沙发对于操作过论坛推广的朋友应该是非常熟悉不过了,但是,抢沙发主要分为两种,一种是手工抢沙

最新论坛运营推广实战案例+详解方法(2.8万的课)论坛推广难吗一、如何高效的做论坛推广(方法)?1、抢沙发这种很俗的的抢沙发对于操作过论坛推广的朋友应该是非常熟悉不过了,但是,抢沙发主要分为两种,一种是手工抢沙